Los sistemas de criptografía y el árbol de Merkle

Uno de los aspectos fundamentales de la seguridad en la cadena de bloques (o blockchain) y los criptoactivos es la criptografía. Mientras que los criptoactivos son algo novedoso, la criptografía tiene una larga historia. Te contamos todo lo que necesitas saber sobre la información encriptada y la función hash criptográfica detrás de la tecnología de muchas criptomonedas.

La criptografía es una técnica que busca codificar mensajes para que sean ininteligibles para todos menos para los destinatarios oficiales de esos mensajes. Cripto proviene de la palabra griega “Kryptos”, que significa escondido.

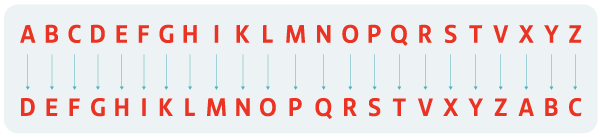

Hay muchos casos del uso de criptografía a lo largo de la historia. En el Imperio Romano, Julio César utilizaba lo que se conoce en la actualidad como cifrado César para informar a sus generales de los planes de batalla. El cifrado César consiste en el desplazamiento del alfabeto en una serie de “espacios” y su aplicación por equivalencia.

Un ejemplo de acuerdo con el cifrado César:

De esta forma, se podría escribir “Hola a todos” como “Lrnd d yrgrx”.

La criptografía también se utilizó en la II Guerra Mundial, eso sí, de una forma algo más sofisticada. Alemania desarrolló un sistema de criptografía cuyo cifrado cambiaba cada día, utilizando una máquina de rotores para cifrar y descifrar mensajes, conocidos como máquinas Enigma. El matemático y criptógrafo británico Alan Turing consiguió descifrar el código, usando una combinación de máquinas Enigma, llamado máquinas Bombe. El cifrado ya era cosa de ordenadores. La película “Descifrando el enigma” o “El código Enigma” (“The Imitation Game” en su título original) desarrolla esta historia.

La criptografía utilizada por las redes blockchain, como la usada por el protocolo de Bitcoin, es, hoy en día, imposible de descifrar. En concreto, Bitcoin utiliza el método de encriptado hash SHA-256. El sistema de criptografía SHA fue desarrollado por la NSA (Agencia de Seguridad Nacional Estadounidense). Consiste en convertir el mensaje de entrada, independientemente de su longitud, en un mensaje de salida de un tamaño fijo. En el caso de SHA 256, el mensaje de salida siempre es de 256 bits de tamaño. Estas son sus principales características:

- Determinista. Por muchas veces que se intente, unos mismos inputs siempre ofrecen el mismo output.

- Computación rápida. La función hash debe devolver el hash a partir de un input de forma rápida.

- Imposible de deshacer. A partir del hash es imposible conocer los inputs.

- Pequeños cambios en el input llevan a cambios importantes en el hash.

- Dos inputs diferentes nunca darán un mismo hash.

Aquí se puede consultar una calculadora de hash:

Árbol de Merkle: ¿en qué consiste?

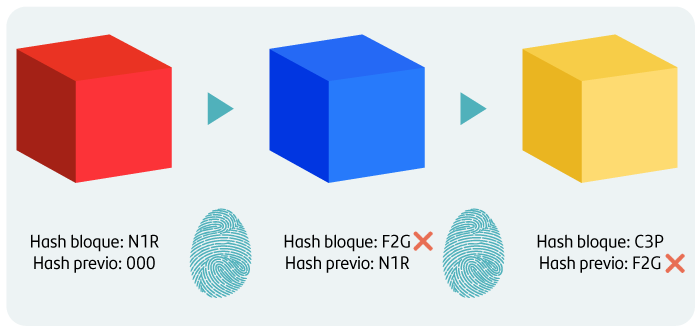

Con este sistema de encriptado de la información esta se registra en blockchain, adquiriendo una forma de cadena de bloques. Cada bloque contendrá información que, en el caso del blockchain de Bitcoin, son transacciones realizadas por su criptoactivo. Puedes asumir que el hash derivado de la encriptación de la información de un bloque es una especie de DNI o nombre identificativo de ese bloque.

Cada bloque se construye en base al anterior, de forma que dentro de la información que contiene un bloque se incluye, además, la información del bloque anterior. Esto es lo que se conoce como Árbol de Merkle y es lo que hace que un blockchain sea irreversible. Modificar un bloque añadido a la red supone modificar todos los bloques siguientes sobre los que se ha ido construyendo la cadena de bloques.

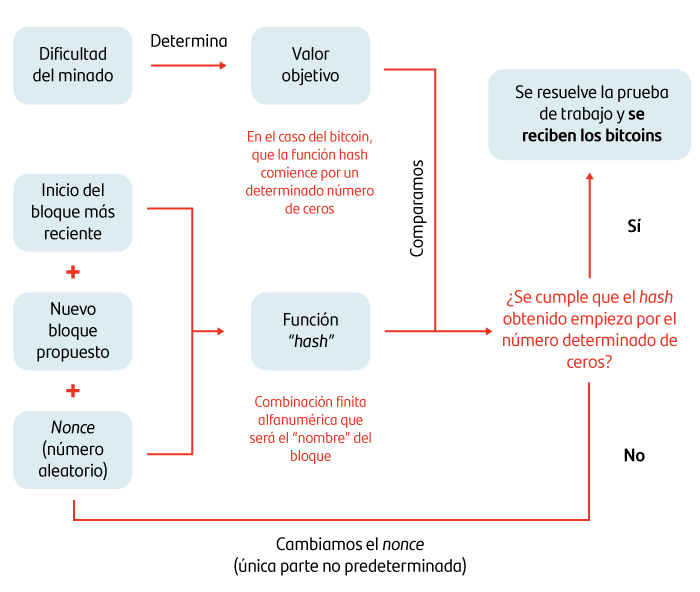

El consumo energético que supone el trabajo de minado, a través del que se añaden bloques a la red, es el principal factor de desincentivo frente a la modificación de información recogida en el blockchain. En el caso de Bitcoin, se utiliza un minado en base a una prueba de trabajo (proof of work). Se establece una dificultad de minado que, en este caso, es que el hash resultante de encriptar la información del bloque empiece por un número determinado de ceros.

Para llegar a ese hash, se incluye la información del bloque anterior, el nuevo bloque propuesto y un nonce (número aleatorio que se puede usar una única vez en una comunicación criptográfica). Se debe tener en cuenta que este último elemento es el único elemento aleatorio y, por tanto, variante, de este proceso.

Una vez se obtiene el hash final, se debe comprobar si cumple la dificultad de minado (si el hash resultante empieza por el número de ceros exigido). En este punto, pueden ocurrir dos cosas:

- Se cumple con la dificultad de minado, de forma que se resuelve la prueba de trabajo, el bloque propuesto se adhiere a la cadena y el minero que ha completado el trabajo recibe la recompensa de nueva emisión de monedas determinadas por el protocolo.

- No se cumple con la prueba de trabajo, de modo que se debe cambiar el nonce hasta obtener el número de ceros exigido.

Este trabajo es laborioso y consume tiempo y energía. Consecuentemente, el desincentivo a tratar de modificar la información escrita en la red es claro.

Proceso de minado de bitcoin en base a la prueba de trabajo

El encriptado es algo básico de la tecnología blockchain para proteger la información, pero solo es un sistema más evolucionado frente a otros utilizados en el pasado. Los sistemas de incentivos introducidos para la validación por consenso es una de las diferencias fundamentales.

Este artículo tiene exclusivamente carácter educativo y no refleja la opinión ni la estrategia de Banco Santander. Tampoco debe tomarse como asesoramiento financiero.

Nota: Los criptoactivos están expuestos a un elevado riesgo de iliquidez y pérdida total o indisponibilidad temporal del capital invertido, por tratarse de productos muy especulativos, con extrema volatilidad de precios y fuertes oscilaciones sobre su valor. Los criptoactivos no están regulados y pueden no ser adecuados para inversores minoristas. Sus precios se constituyen en ausencia de mecanismos que aseguren su correcta formación, como los presentes en los mercados de valores regulados. Asimismo, su fuerte dependencia tecnológica puede conllevar fallos operativos, amenazas cibernéticas y riesgos derivados de la custodia de los criptoactivos por el marco jurídico aplicable, así como en caso de robo o pérdida de credenciales o claves. Los criptoactivos también podrían entrañar riesgo de fraude o de blanqueo de capitales. Los criptoactivos podrían no enmarcarse en la regulación de la UE, en cuyo caso no se contaría con la protección prevista en dicha regulación y el capital invertido en los mismos no estaría cubierto por mecanismos como el Fondo de Garantía de Depósitos o el Fondo de Garantía de Inversiones. La resolución de cualquier conflicto podría resultar costosa.